Phishing via SMS, così gli hacker prendono il controllo degli smartphone Android: che c'è da sapere - Cyber Security 360

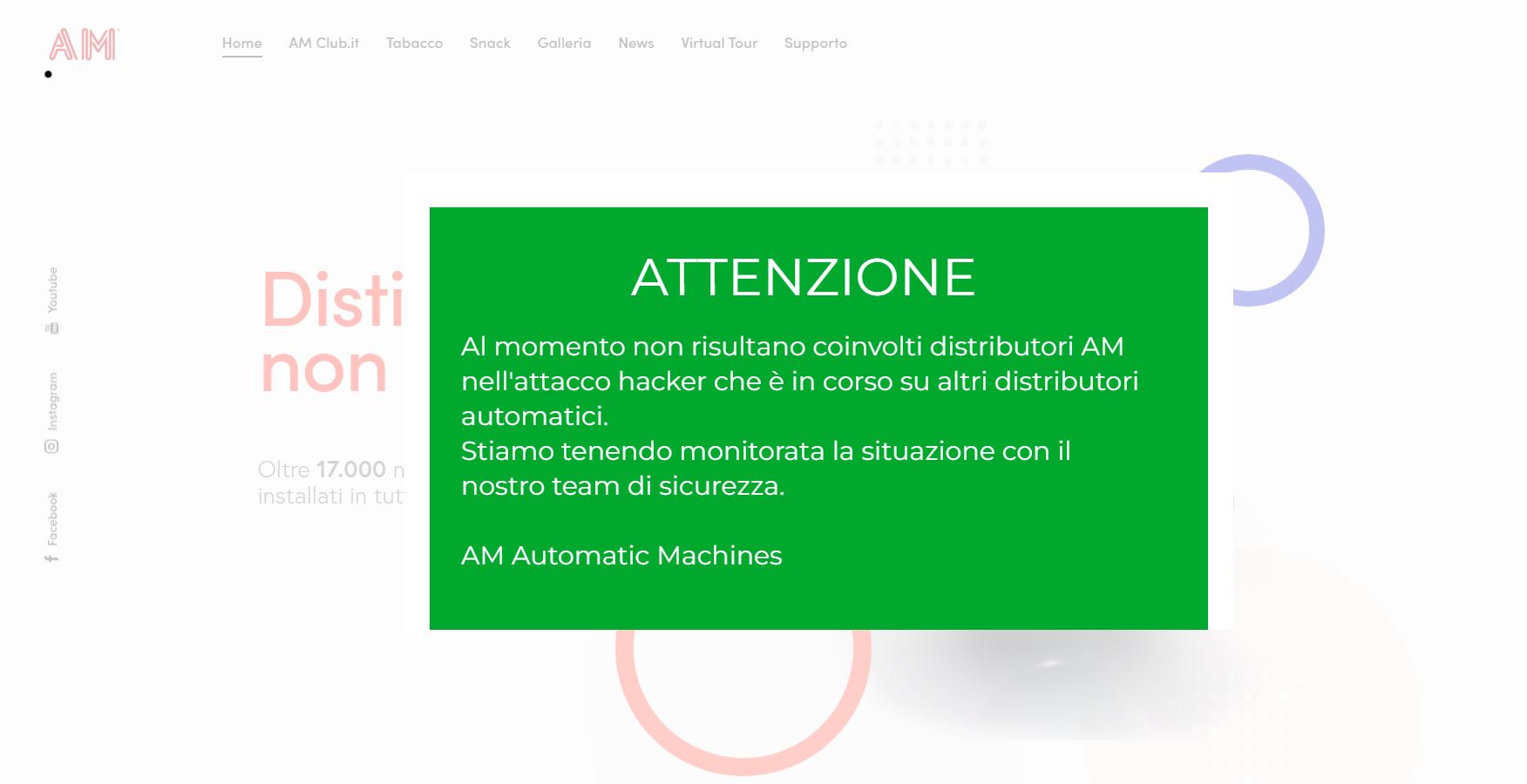

L'attacco hacker ai distributori automatici dei tabacchi: frasi «pro Cospito» e sigarette a 10 cent, cosa sappiamo | Corriere.it

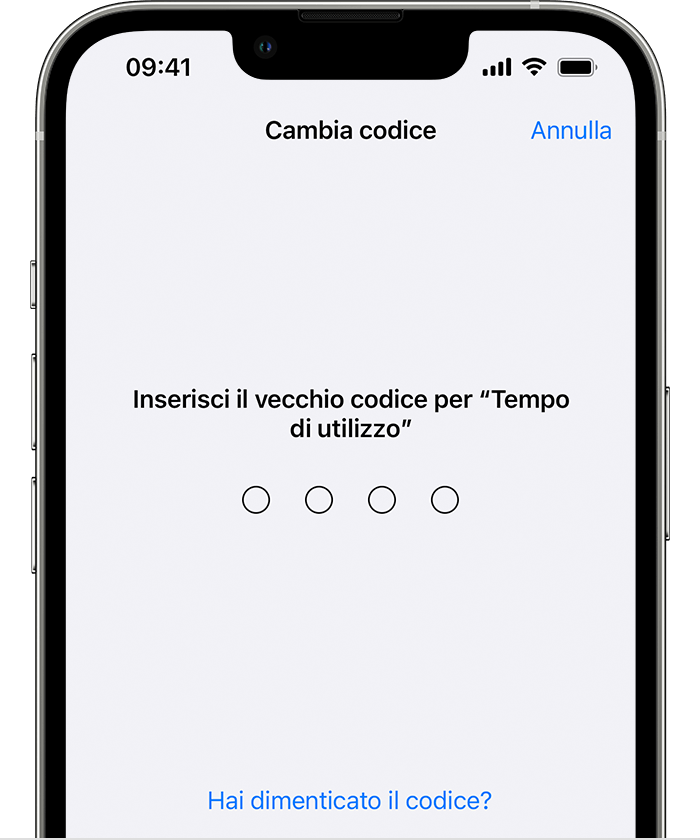

iVerify, l'unica app per iPhone e iPad in grado di rivelare se il proprio dispositivo è stato hackerato - Corriere.it

L'attacco hacker ai distributori automatici dei tabacchi: frasi «pro Cospito» e sigarette a 10 cent, cosa sappiamo | Corriere.it

Amazon.it: Guida Di Hackeraggio Informatico Per Principianti: Come Hackerare Reti Wireless, Test Di Sicurezza E Di Penetrazione Di Base, Kali Linux, Il Tuo Primo - Alan T. Norman, Andrea Piancastelli - Libri

Questa vulnerabilità ti consente di hackerare un iPhone da remoto senza nemmeno toccarlo - (in)sicurezza digitale